![[レポート] Oktaのセキュリティに対する「エコシステムドリブンなアプローチ」について #AWSreInvent](https://images.ctfassets.net/ct0aopd36mqt/3IQLlbdUkRvu7Q2LupRW2o/edff8982184ea7cc2d5efa2ddd2915f5/reinvent-2024-sessionreport-jp.jpg?w=3840&fm=webp)

[レポート] Oktaのセキュリティに対する「エコシステムドリブンなアプローチ」について #AWSreInvent

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、ゲーソルの新屋です。

re:Invent2024のセッションレポートをお届けします。

セッション情報

タイトル

- Unified identity: An ecosystem-driven approach to security and IT (sponsored by Okta)

セッションタイプ

- Breakout session

スピーカー

- Scott Miramontes, ISV Ecosystem Growth, Okta

- Jeff Taylor, Group Product Manager, Okta, Inc.

- Steve Hamrick, VP, Product Management, Salesforce

セッション概要

As enterprises struggle to manage complexity in their application stacks, IT and security teams need to minimize security risks and operational costs—all while helping their organizations benefit from the best tools. This session examines how enterprise needs are evolving and how Okta empowers its application integration ecosystem to meet these needs. Explore how Okta’s unified identity platform is raising the security bar across the IT ecosystem and helping SaaS application builders deliver differentiated security capabilities to their customers. Additionally, hear about Slack’s journey with Okta and the ways in which Slack’s customers benefit from identity security capabilities like single sign-on, lifecycle management, and universal logout. This presentation is brought to you by Okta, an AWS Partner.

企業がアプリケーションスタックの複雑性を管理するのに苦労する中、ITとセキュリティチームは、セキュリティリスクと運用コストを最小限に抑えながら、組織が最高のツールから利益を得られるようにする必要があります。本セッションでは、企業のニーズがどのように進化しているのか、そしてOktaがどのようにアプリケーション統合エコシステムを強化し、これらのニーズに応えているのかを検証します。Oktaの統合IDプラットフォームがどのようにITエコシステム全体のセキュリティレベルを引き上げ、SaaSアプリケーションビルダーが差別化されたセキュリティ機能を顧客に提供できるよう支援しているかをご紹介します。さらに、SlackとOktaの出会い、そしてシングルサインオン、ライフサイクル管理、ユニバーサルログアウトなどのアイデンティティセキュリティ機能によって、Slackの顧客がどのようなメリットを得ているのかについてもご紹介します。本プレゼンテーションは、AWSパートナーであるOktaがお届けします。

内容

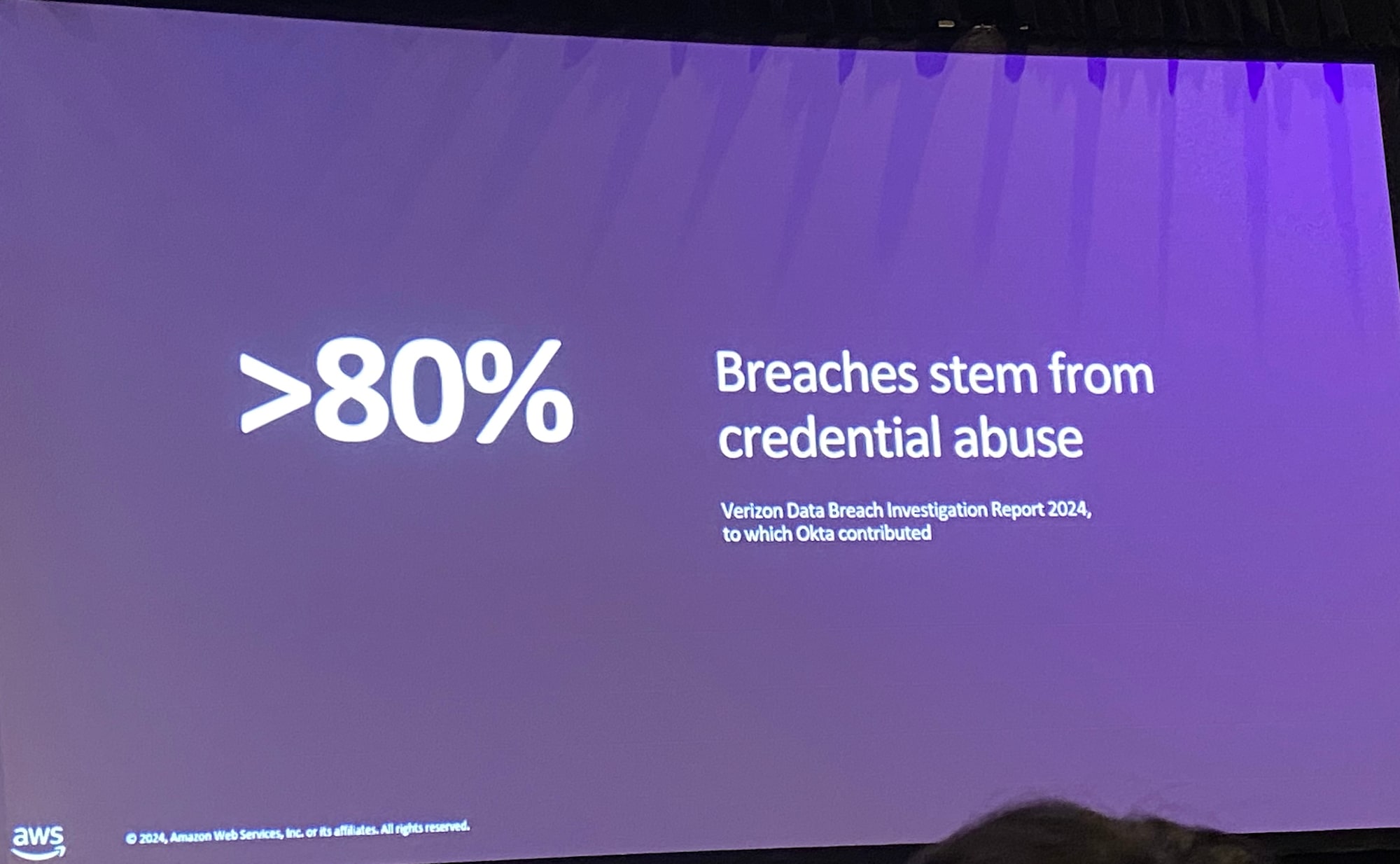

アイデンティティに対する攻撃が増加しており、80%以上の侵害がアイデンティティ関連の攻撃に起因している。

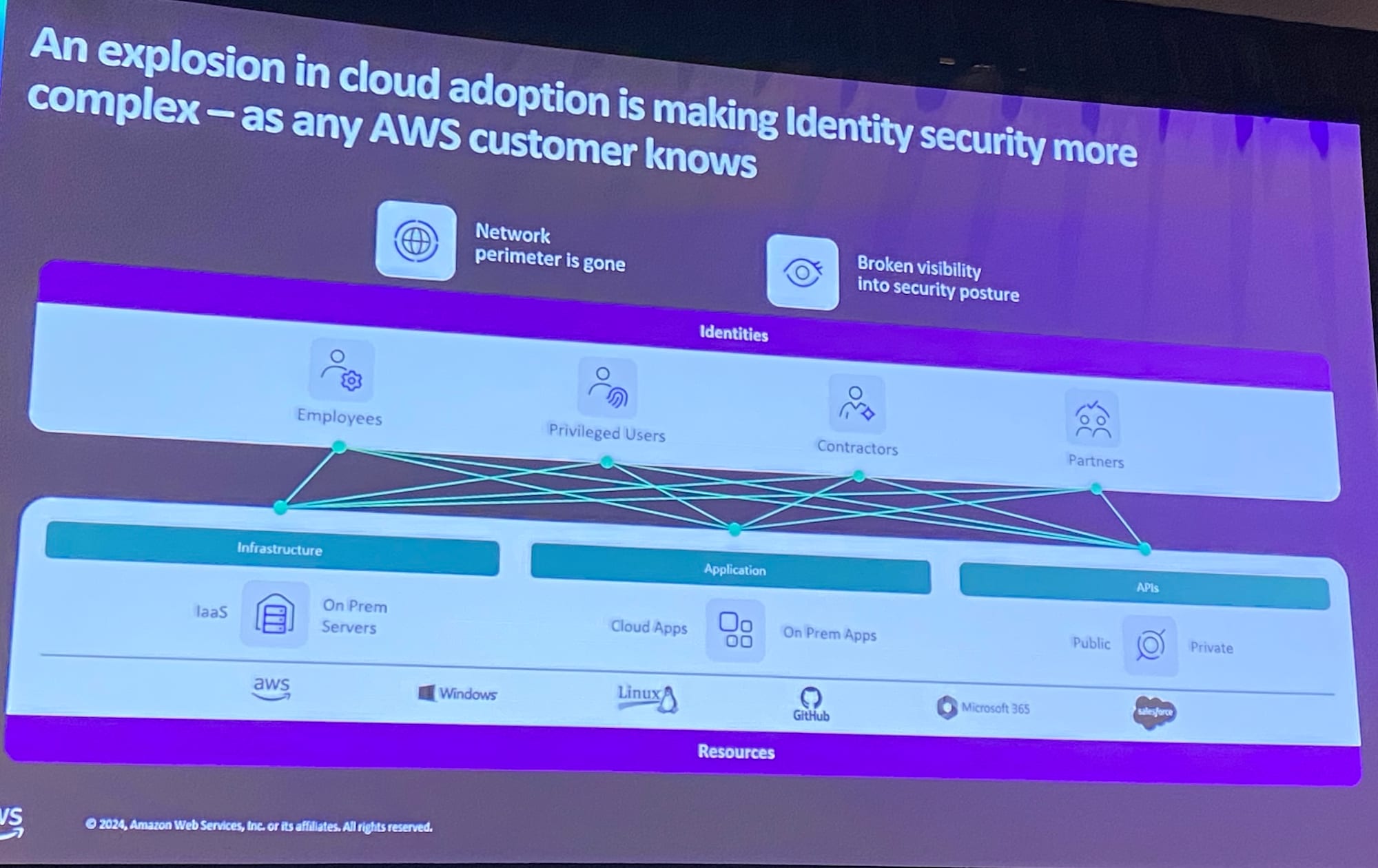

組織内でのアプリケーションおよびインフラストラクチャ層全体にわたるアイデンティティの増加により、それらを可視化し保護することが非常に複雑になっている。

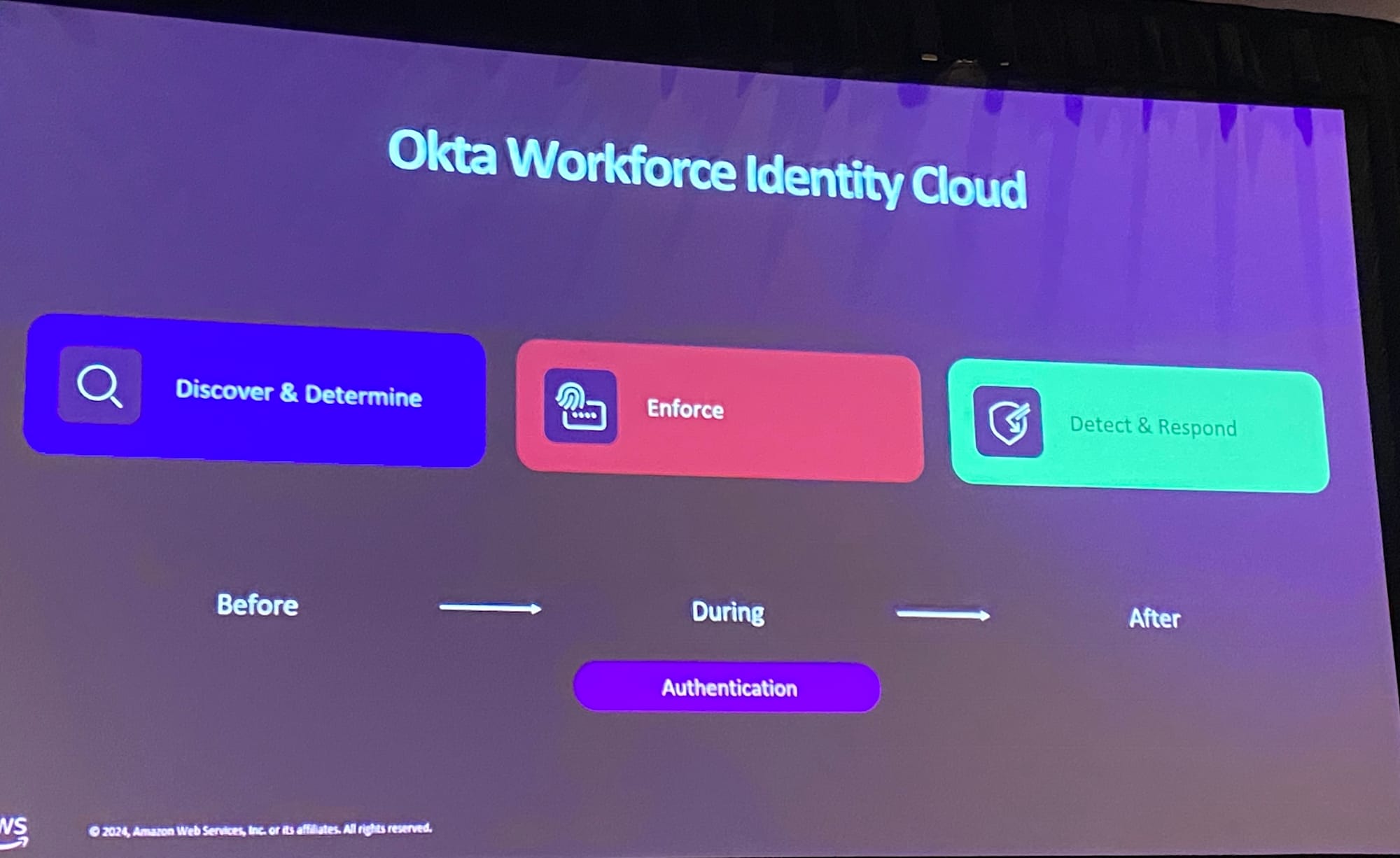

Okta Workforce Identity Cloudは、①認証プロセスが始まる前のリスクを発見し、②リスクがある認証プロセスには追加の認証を実施し、③セキュアバイデフォルトなポリシー適用までを含む、統一されたエンドツーエンドのアイデンティティセキュリティソリューションを提供します。

スピーカーは「Secure By Default」というワードを使っていたのですが、この意味は

- ユーザーやアプリケーションの認証、アクセス権限の設定などを、デフォルトで最も安全な設定にする

- ユーザーが意図せずにセキュリティ上のリスクを生み出さないよう、セキュリティ対策を最初から組み込む

- 管理者が手動でセキュリティ設定を変更しない限り、常に安全な状態を維持する

といった思想を指すようです。

AWSだと、ガードレールやOrganizationsのSCPといった機能が目指している「予防的統制」が同じ考え方のように思いました。

一方で、①のリスクを発見するフェーズは「発見的統制」が同じ考え方のように思います。

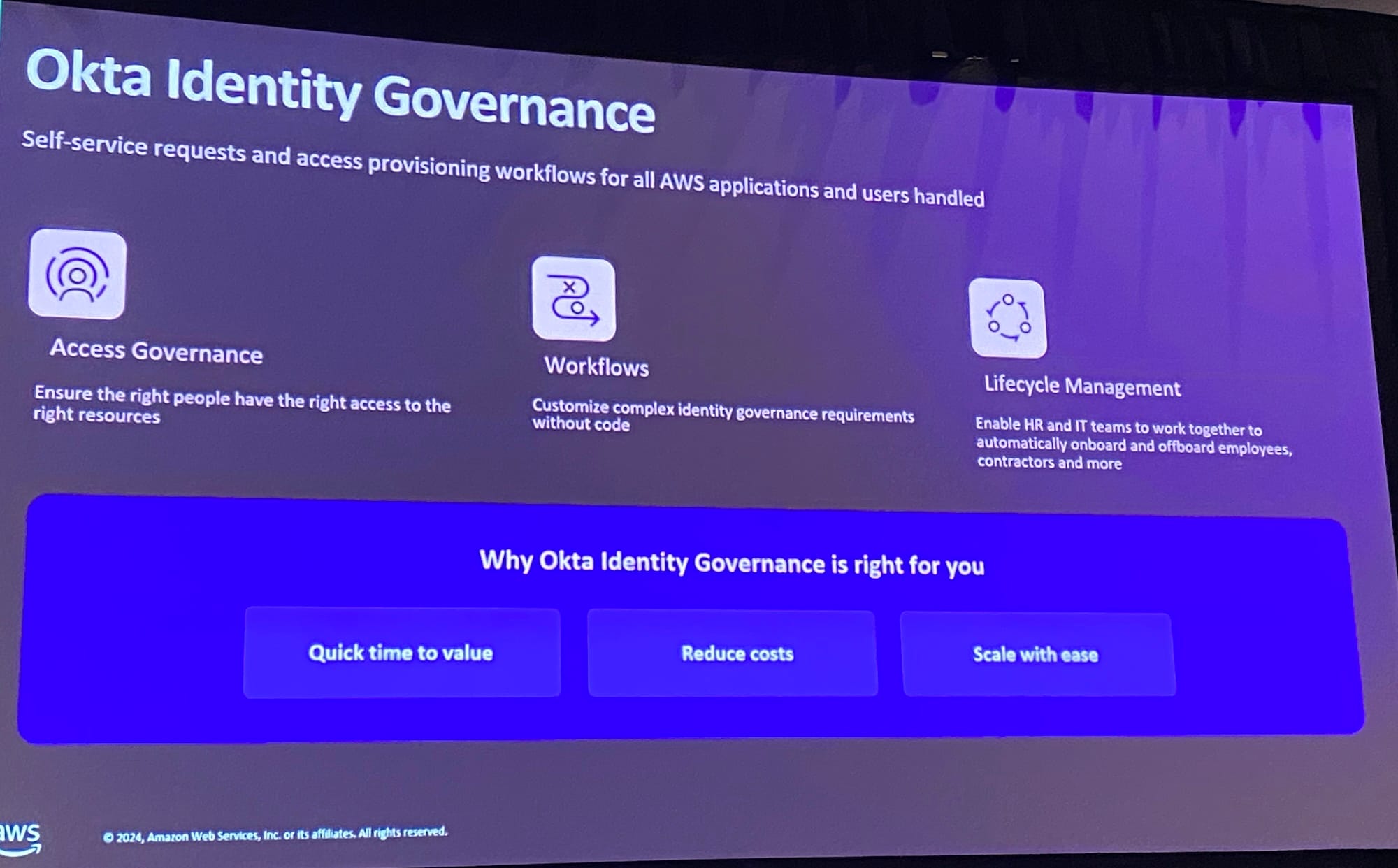

Okta Identity Governanceは

- 重要なアプリケーションへのアクセスを、ユーザー自身がセルフサービスでリクエストできる機能(Access Governance)や、包括的なライフサイクル管理(Lifecycle Management)を提供する

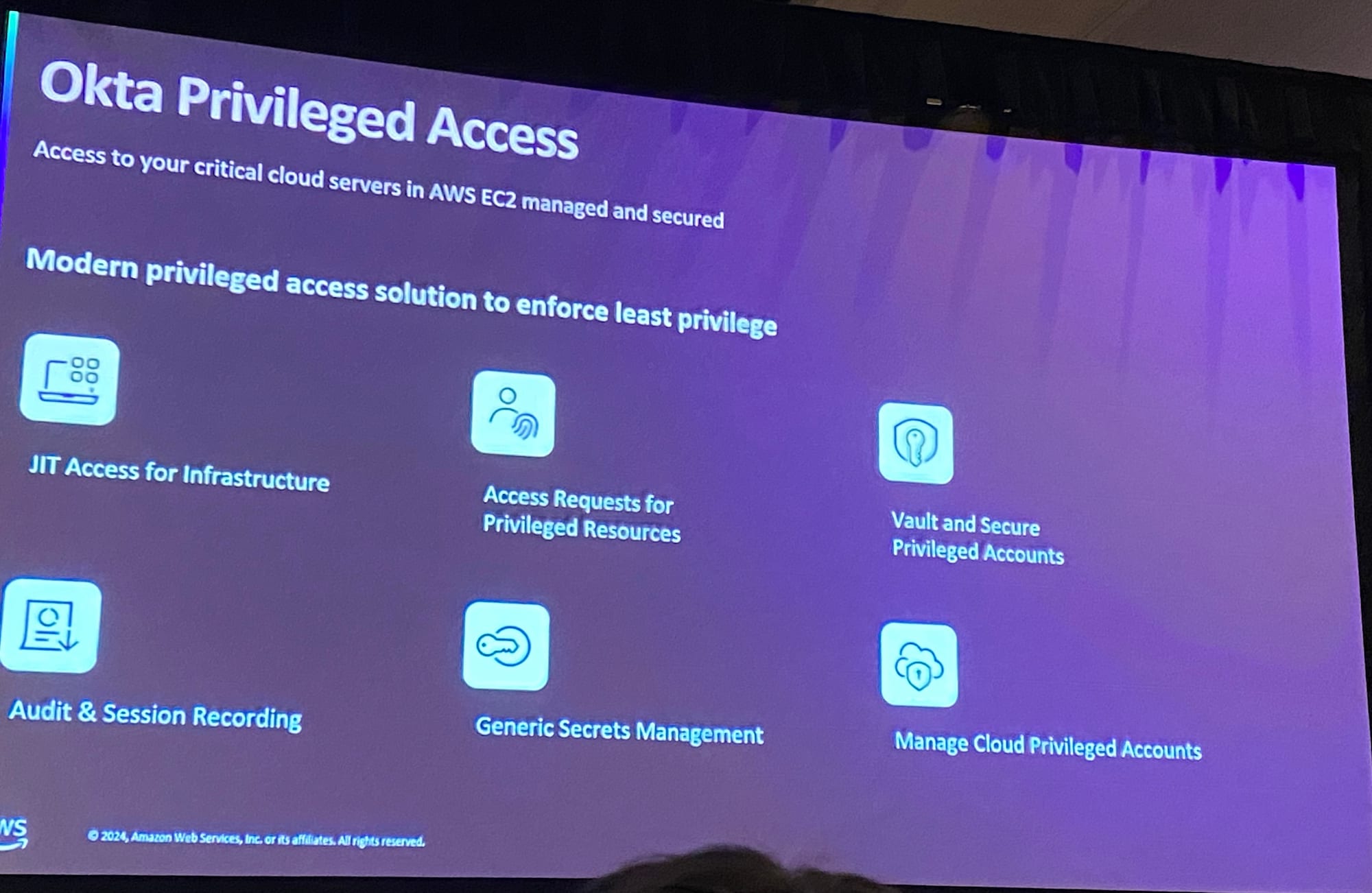

Okta Privileged Accessは

- 特権アカウントの管理におけるベストプラクティス、セキュアな割り当ての保管、シークレットのローテーションを提供する

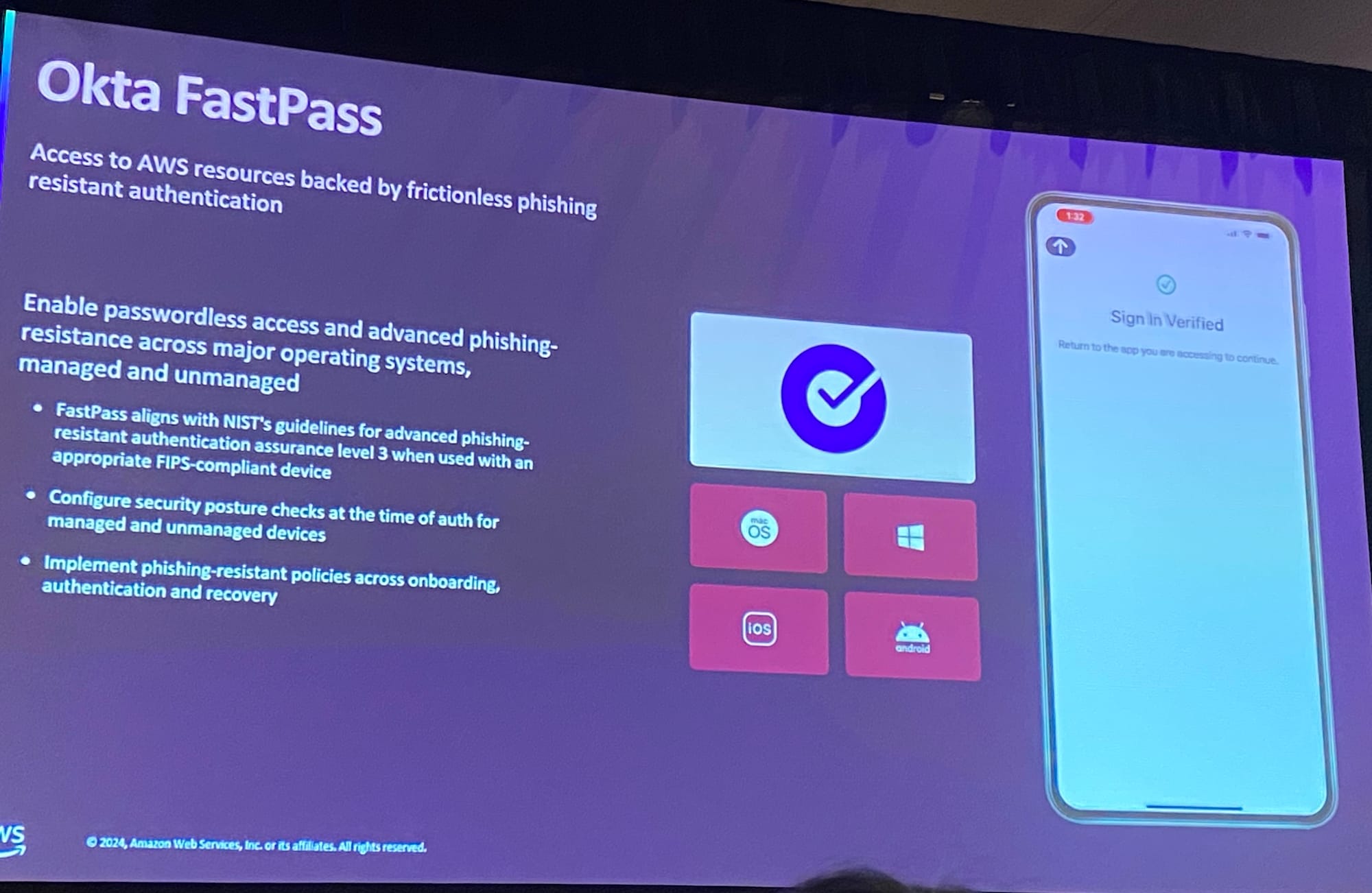

Okta FastPassは

- 専用アプリをデバイスにインストールし、その管理されたデバイスを通じて認証を行う。これは、パスワードレス認証を提供し、フィッシング耐性に強い認証を提供する

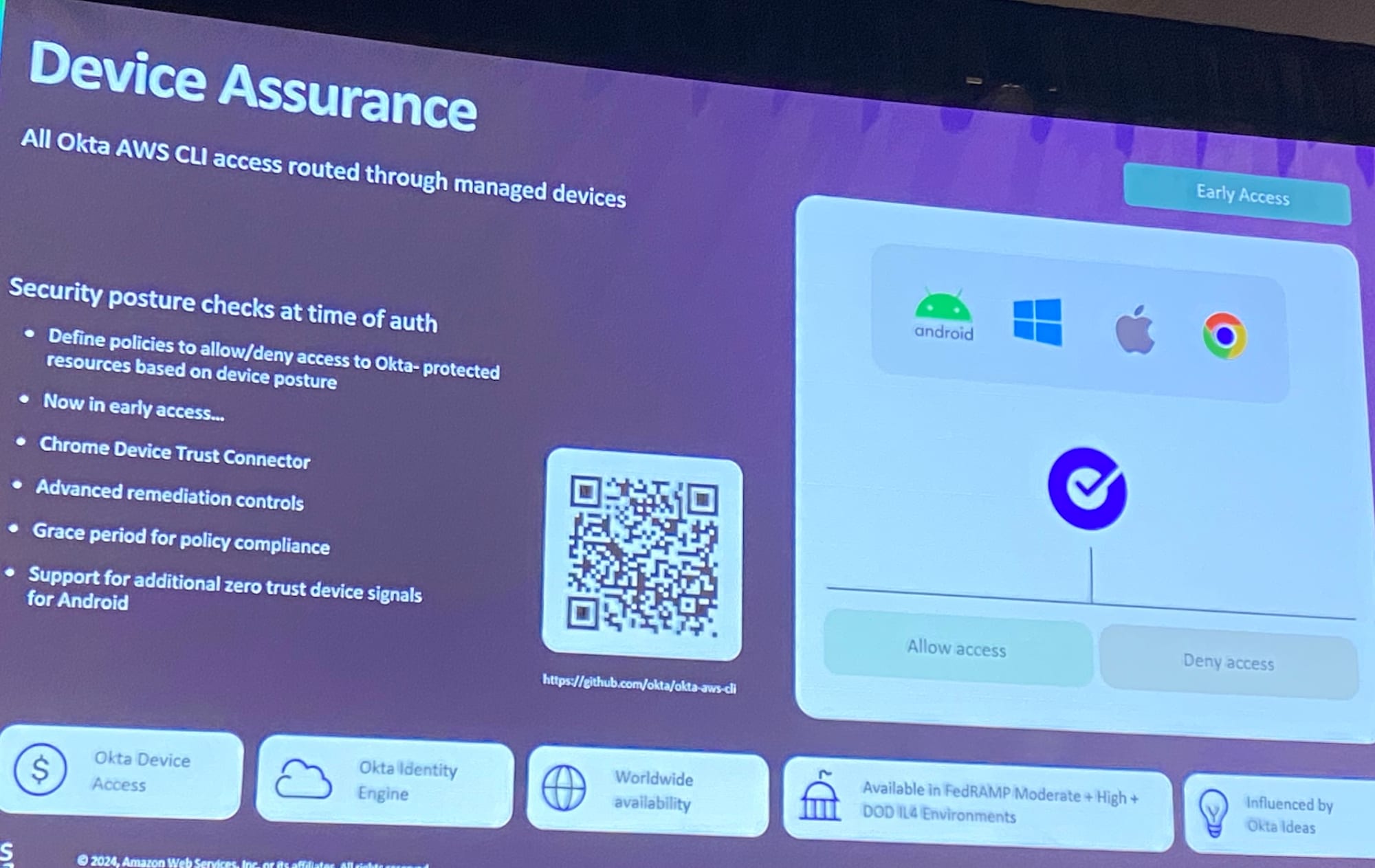

Device Assuranceは

- 認証するデバイスの許可/拒否設定を行うことができる

このスライドに、Early Accessとありますが言及がなかったように思います(聞き逃し?)

実はこの機能は既に利用可能です。もしかすると何か新機能が追加されているかも知れません。

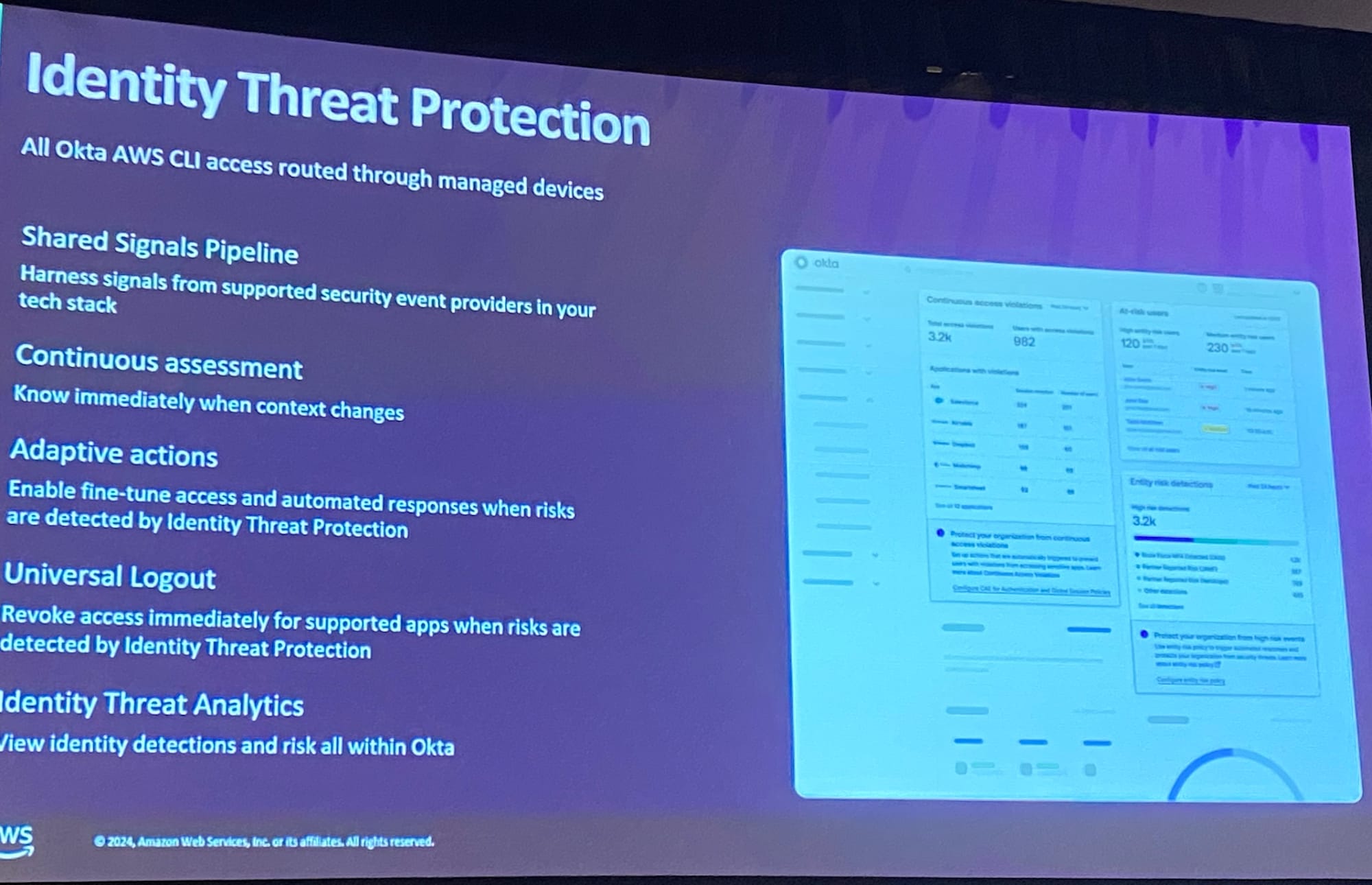

Identity Threat Protectionは

- Oktaシステムへのアクセスを監視し、ユーザーの行動やネットワークの変化に基づいてAdaptiveな認証を行う

例えば不審なログイン(時間的・地理的にありえない場所からのログイン)を検知して、追加の認証を掛けるようにするなど

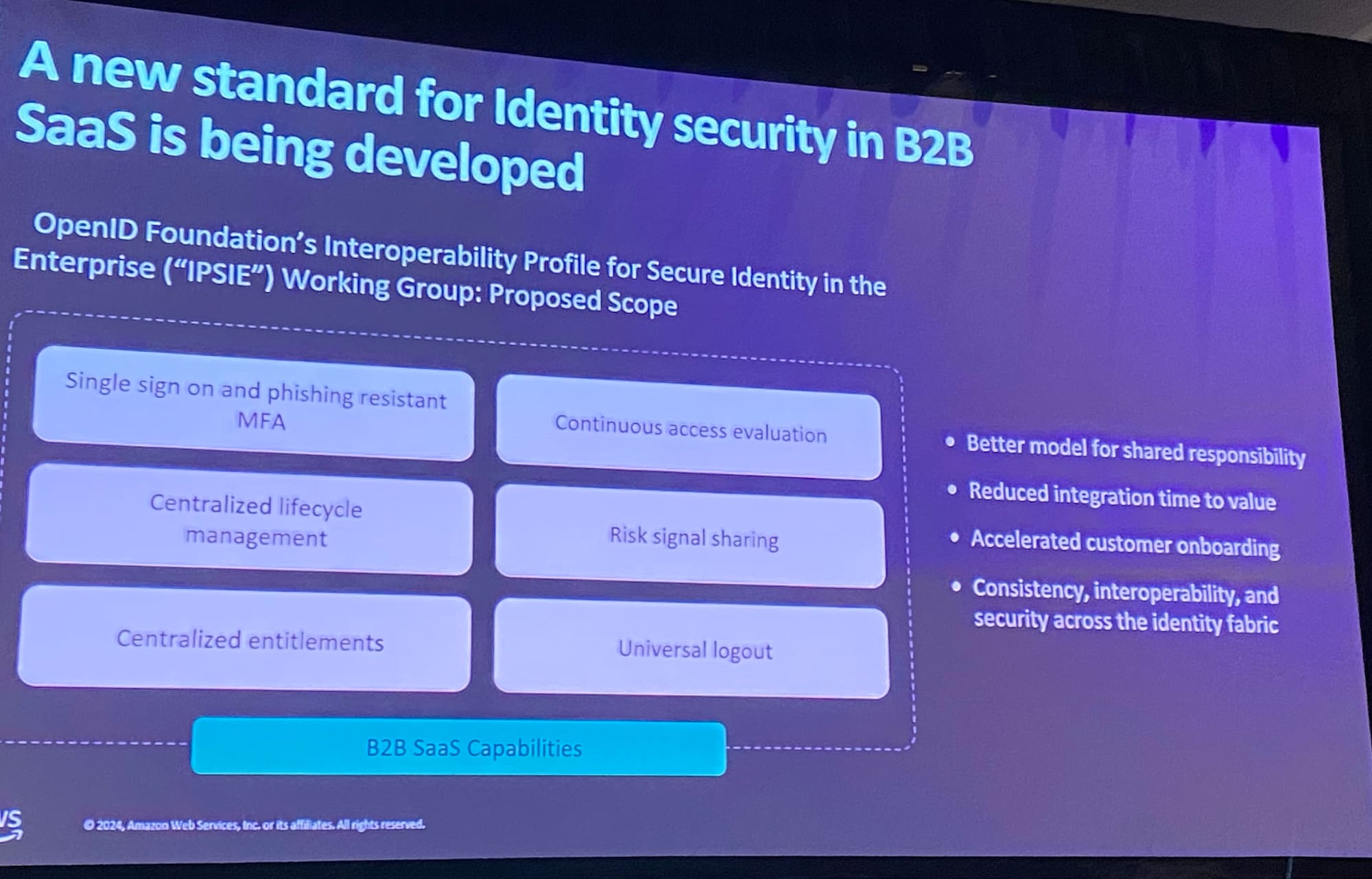

OpenID Foundationと連携し、B2B SaaSの新しい製品を開発中とのこと

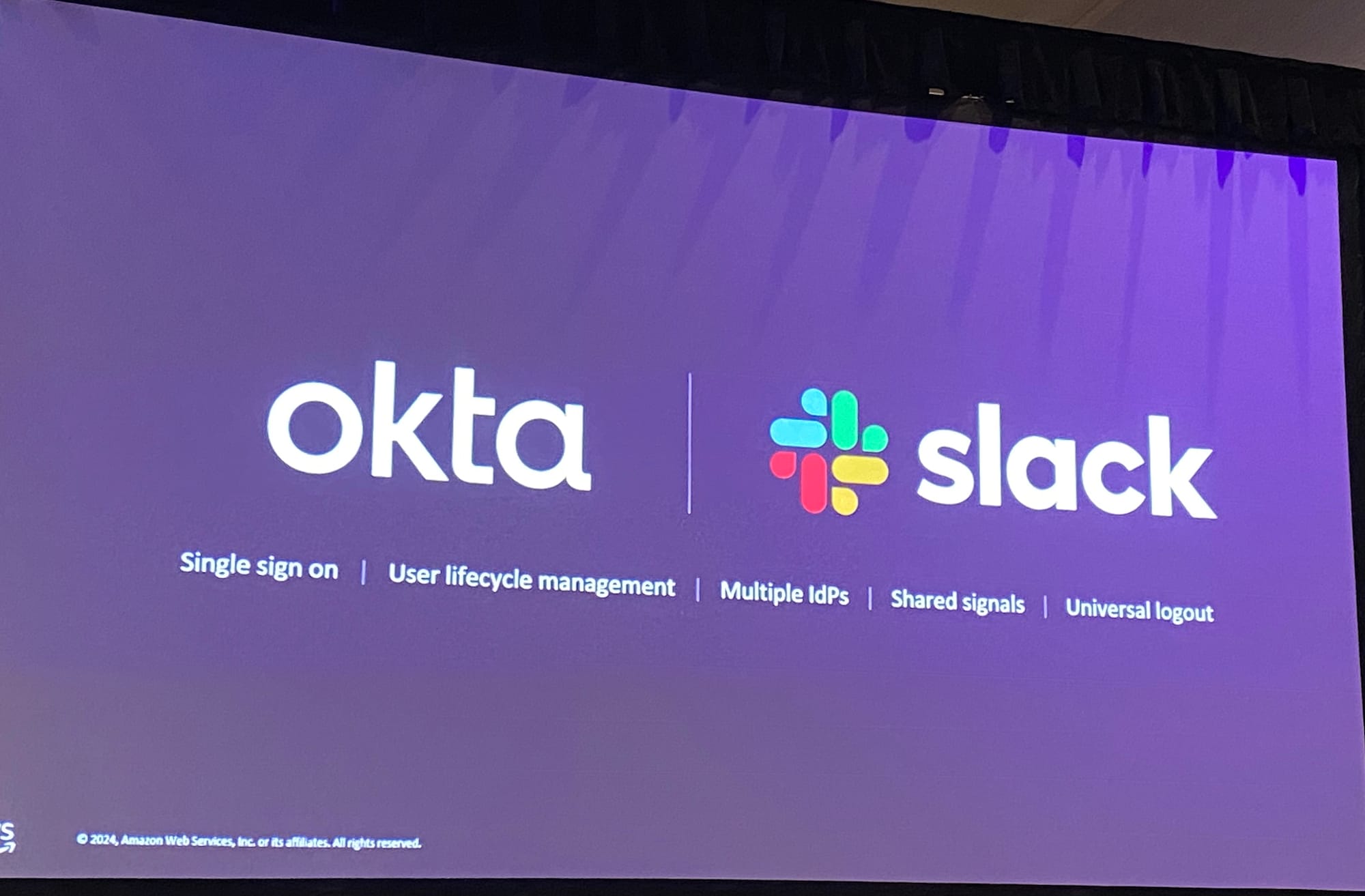

ここからSlackとOktaの連携について

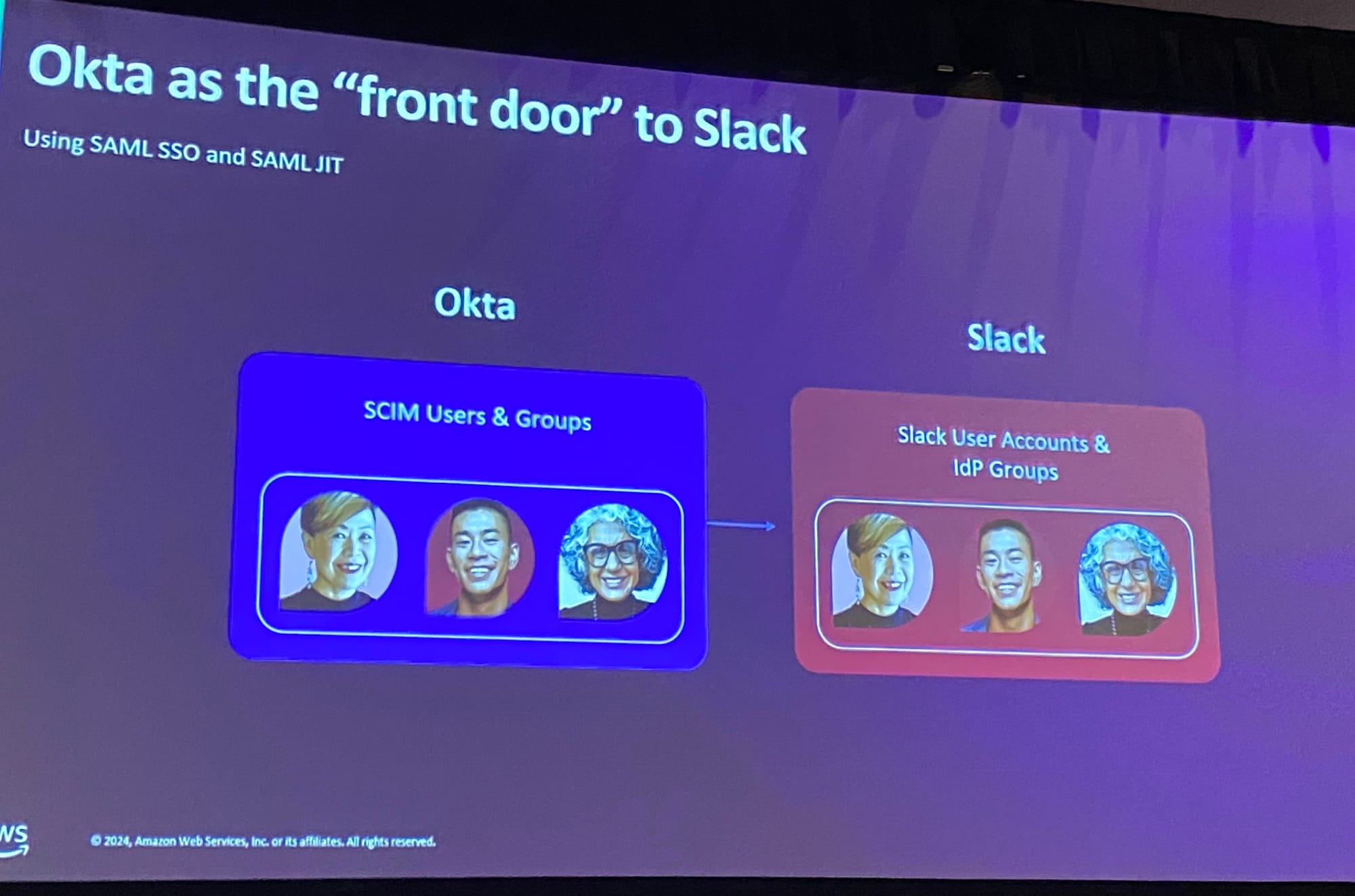

シングルサインオンについて触れています。OktaはSlackのフロントドアのようなものと表現しています。

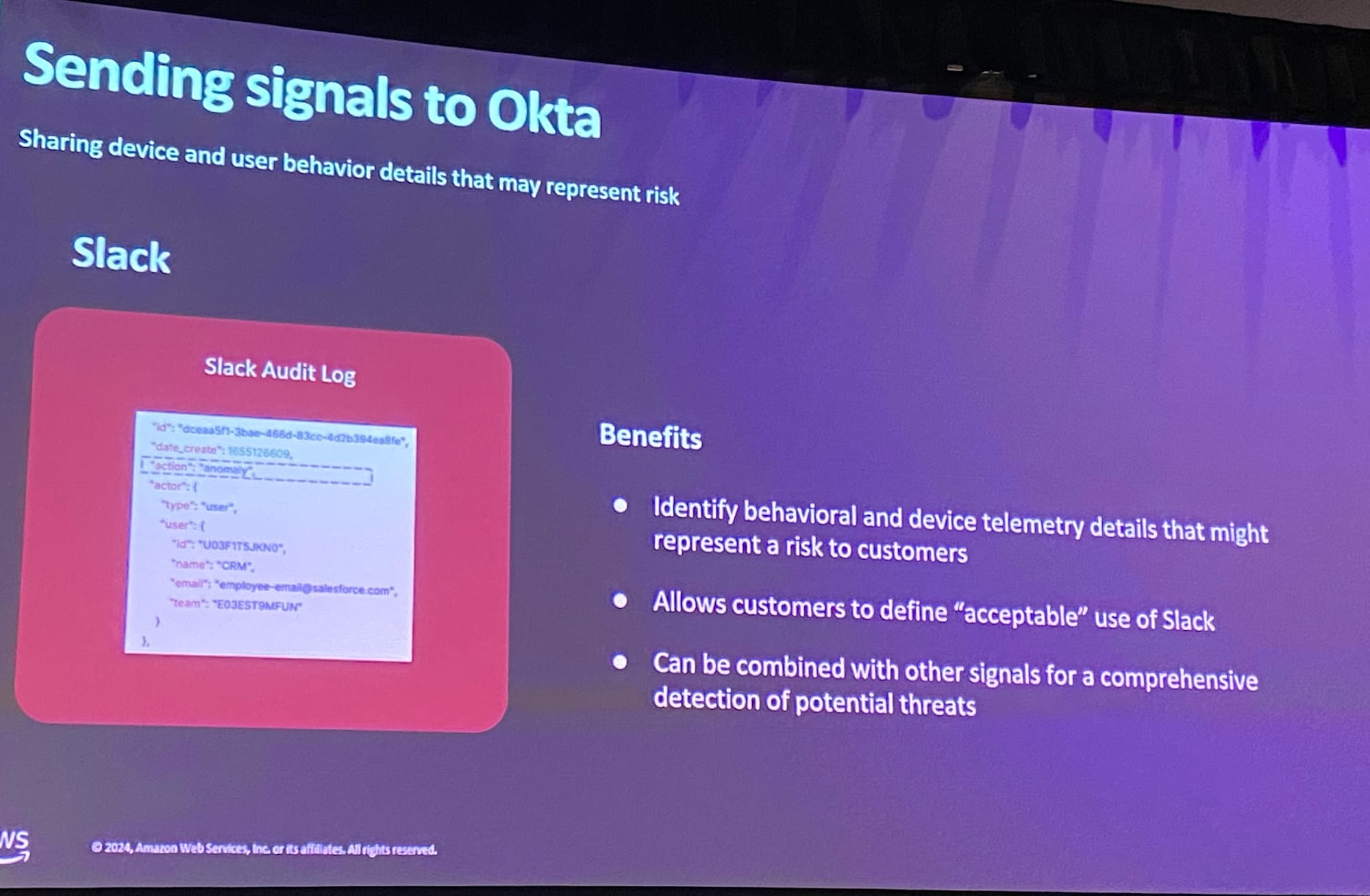

Slackがユーザーの行動パターンなどの情報「shared signals」として、Oktaと共有していると説明していました。具体的には

- ユーザーがSlack上で行う操作の履歴

- ユーザーのログイン場所や端末の変化など、セッションの変化に関する情報

- ユーザーによる過度のコンテンツアップロードなど、異常な行動パターン

これらをOktaと共有することで、Oktaが統合的にリスクを検知し、必要に応じてユーザーのセッションを制限するなどの対応ができるようになっていると思います。

最後に

このセッションでは、現在のアイデンティティセキュリティの課題がしっかりと言語化されており、「なぜOkta?」の答えを再確認することができました。